Często zastanawiamy się, co jest najważniejszym zasobem firmy. Odpowiedzi mogą być różne, jednak najczęściej pada odpowiedź „jej marka”. To ona dość często decyduje o wartości firmy. Odpowiedź rodzi jednak kolejne pytania – czy „marka” jest odpowiednio chroniona? Co może zachwiać wartością marki?

Tworząc nasze narzędzia, zawsze byliśmy świadomi ogromu odpowiedzialności, jaka ciąży na nas, jako twórcach systemu, który kreuje wizerunek naszych Klientów. Bezpieczeństwo systemu jest naszym najwyższym priorytetem. Przykłady Associated Press czy CBS pokazują, że słabo chroniony dostęp do medium komunikacyjnego może mieć wpływ nie tylko na wartość firmy, ale może wręcz zachwiać całym rynkiem. Mając na uwadze rosnącą finezję ataków, mających na celu przejęcie danych dostępowych do serwisów, dajemy naszym Klientom możliwość zwiększenia bezpieczeństwa poprzez zastosowanie uwierzytelniania dwuskładnikowego.

Składniki używane do uwierzytelniania często są dzielone na trzy klasy:

- coś co wiesz (something you know) – najczęściej wykorzystywana klasa; zazwyczaj są to hasła, które użytkownik zna i podaje podczas logowania do systemu;

- coś co masz (something you have) – klasa składników, wymagająca od użytkownika posiadania jakiegoś przedmiotu, np. klucz do mieszkania, token, telefon komórkowy itp.;

- coś czym jesteś (something you are) – metody biometryczne, jak np. odcisk palca, tęczówka oka, układ naczyń krwionośnych itp.

Natura ludzka jest dość leniwa. Użytkownicy używają tego samego hasła w wielu serwisach. Co gorsza - używają haseł, które w łatwy sposób mogą zostać odgadnięte przez osobę atakującą. Z tego powodu włamanie na dowolny serwis, w którym przechowywane są hasła użytkowników, otwiera dostęp do wielu innych serwisów, nawet tych właściwie zabezpieczonych. Dodanie dodatkowego czynnika, wymaganego podczas logowania, zdecydowanie utrudnia przejęcie konta.

Składniki uwierzytelniające stosowane w systemie netPR.pl

Podstawowym składnikiem dostępu do systemu jest nazwa użytkownika i hasło. Dodatkowym czynnikiem, jaki może być użyty, jest hasło jednorazowe generowane na urządzeniu będącym w posiadaniu użytkownika – jak np. smartfon. Metoda haseł jednorazowych zależnych od czasu została zdefiniowana w dokumencie RFC 6238. Jest ona wykorzystywana przez wiele firm (np. Google).

Osoba, której konto wymaga uwierzytelniania dwuskładnikowego, po podaniu nazwy użytkownika i hasła, jest proszona o podanie ciągu cyfr, wyświetlanych w aplikacji na jego telefonie. To wszystko. Ciąg cyfr wpisany przez użytkownika jest ważny przez krótki okres czasu, co więcej - może być użyty tylko raz. Tak więc jeżeli nawet ktoś podpatrzy wpisywany kod podczas logowania, nie będzie mógł wykorzystać go do zalogowania się do systemu.

O czym należy pamiętać podczas logowania

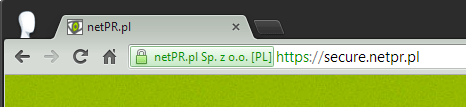

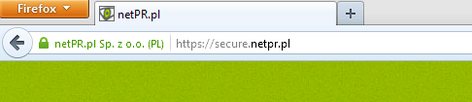

Dodanie drugiego składnika wymaganego podczas logowania nie zapewni nam automatycznie bezpieczeństwa. Zawsze należy sprawdzać, czy obok adresu wyświetlana jest kłódka, informująca o szyfrowaniu transmisji oraz nazwa firmy. Zielona nazwa firmy informuje o tym, że strona dostarcza tzw. Certyfikat Extended Validation, a firma go używająca została dokładnie sprawdzona przez organizację certyfikującą.

Jeżeli nazwa firmy nie jest wyświetlana, może to oznaczać, że transmisja jest przechwytywana i analizowana przez serwer proxy (lub strona używa prostego certyfikatu SSL). Sytuacja taka może mieć miejsce, jeżeli firma, w której pracujesz, filtruje przeglądane przez Ciebie treści. Należy mieć wtedy świadomość, że dane, jakie przesyłamy, mogą być przeglądane i zapisywane przez inne osoby.

netPR.pl do zabezpieczenia transmisji danych z systemem netPR.pl używa certyfikatu Extended Validation.