Niedawna seria włamań na konta Pentagonu, United Press International czy New York Post na portalach społecznościowych pokazują wyraźnie, jak wiele zależy od bezpieczeństwa naszych systemów. Większość zagrożeń w sieci nie jest związana ze spektakularnymi włamaniami czy zmasowanymi atakami. Wręcz przeciwnie – to najprostsze i najbardziej błahe kwestie są najczęstszą przyczyną wykradnięcia ważnych dla nas informacji. Dbałość o komputery leży w interesie nas wszystkich – szczególnie, że od ochrony pojedynczych urządzeń zależy również bezpieczeństwo całych sieci.

Jednym z najczęstszych zagrożeń są programy typu malware. Kilkukrotnie już mierzyliśmy się z tym problemem wraz z naszymi Klientami, dlatego postanowiliśmy opisać go szerzej.

Malware to złośliwe oprogramowanie, które zakłóca pracę systemu, grozi jego uszkodzeniem, może śledzić naszą aktywność i wysyłać zebrane w ten sposób dane osobom trzecim bez naszej wiedzy. Zainstalowanie takiego programu grozi m.in. udostępnianiem danych wrażliwych na nasz temat, uzyskaniem przez osoby nieupoważnione haseł do prywatnych czy służbowych kont, a nawet przejęciem kontroli nad urządzeniem. Najczęściej taka aplikacja udaje adware – czyli program, który wyświetla reklamy podczas przeglądania sieci i gromadzi dane o użytkowniku w celu ich dalszej odsprzedaży zainteresowanym firmom. Czasem to legalny model biznesowy pozwalający na generowanie zysku dla twórców darmowego oprogramowania. Najczęściej mamy jednak do czynienia ze złośliwym działaniem zagrażającym naszemu bezpieczeństwu.

„CO ZŁEGO TO NIE MY” – CZYLI ŹRÓDŁA PROBLEMU

Nikt nie instaluje złośliwych aplikacji z premedytacją. W jaki sposób w takim razie przedostają się one na komputery użytkowników?

Najczęstszą przyczyną jest pobranie darmowego oprogramowania (freeware albo shareware) oferującego konkretną użyteczność, do którego „dołączony” jest dodatkowy malware. W przypadku legalnego sposobu zarabiania najczęściej jesteśmy pytani o zgodę przed jego instalacją, a nierzadko mamy też możliwość wykupienia wersji premium aplikacji, która jest pozbawiona „dodatku”. Często jednak złośliwe oprogramowanie instaluje się automatycznie i bez wiedzy użytkownika.

Inne typowe przyczyny pobrania malware to m. in.:

- Odwiedzenie zainfekowanej strony internetowej (nowe przeglądarki internetowe ostrzegają przed witrynami podejrzanymi o bycie źródłem takiego oprogramowania)

- Uruchomienie bądź pobranie klipu wideo (niektóre skrypty mogą zainstalować w tym czasie niechcianą aplikację – szczególnie wrażliwa jest wtyczka Flash)

- Dodanie niezaufanych wtyczek i rozszerzeń do przeglądarki

- Pobranie załącznika z maila, który zawiera niechciany program

SYMPTOMY – JAK ROZPOZNAĆ

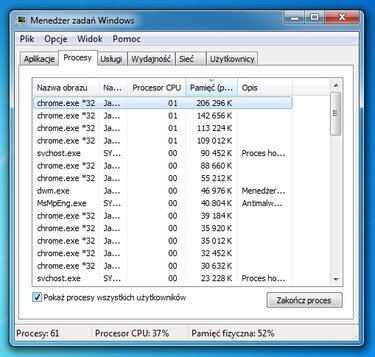

Większość malware’ów wpływa na działanie komputera w sposób trudny do wykrycia. Najczęściej wiąże się to z ogólnym spowolnieniem pracy komputera i łącza internetowego, niestabilnością systemu i pojawieniem się wstawianych przez program dodatkowych treści na odwiedzanych regularnie witrynach. Jeśli masz podejrzenie, że Twój komputer został zainfekowany – uruchom menedżera zadań (lub monitor aktywności w przypadku Maca) i sprawdź listę wszystkich uruchomionych procesów. Zweryfikuj następnie w Internecie czy któryś z nich nie jest zidentyfikowany jako złośliwe oprogramowanie. Zwracaj uwagę szczególnie na te, które uruchomione są wielokrotnie lub zużywają znaczne ilości zasobów.

Menedżer zadań systemu Windows można uruchomić za pomocą skrótu klawiszowego Ctrl+Shift+Esc

System netPR.pl w niektórych przypadkach może też wykryć złośliwe oprogramowanie działające w przeglądarce używanej do obsługi kont naszych użytkowników. Daje nam to możliwość poinformowania Klienta o problemie i rozwiązania go zanim stanie się poważnym zagrożeniem.

LEPIEJ ZAPOBIEGAĆ NIŻ LECZYĆ – JAK ROBIĆ TO SKUTECZNIE?

Przede wszystkim nie instaluj żadnego oprogramowania bez weryfikacji źródła. W szczególności dotyczy to pluginów i rozszerzeń przeglądarek internetowych. To luki w ich zabezpieczeniach są najczęściej wykorzystywaną słabością komputerów. Korzystaj zawsze z najnowszej dostępnej wersji używanej przez Ciebie przeglądarki – ich producenci na bieżąco naprawiają wykryte „dziury” i informują o potencjalnych zagrożeniach. Sprawdź w ustawieniach czy automatyczne aktualizacje są włączone i czy nie zostały zablokowane przez złośliwe oprogramowanie. W razie problemów z konfiguracją przeglądarki korzystaj z dostępnego w Internecie wsparcia technicznego.

Program antywirusowy to konieczność! Większość posiada odpowiednie mechanizmy i wyłapuje niechciane oprogramowanie jeszcze przed ich instalacją. Regularnie aktualizuj też bazy danych antywirusa – w samym 2013 roku powstało ponad 30 milionów nowych wirusów, co daje imponującą średnią 82 tysięcy dziennie – przy takiej skali zagrożeń brak regularnej aktualizacji jest praktycznie tym samym, co nie posiadanie żadnej ochrony.

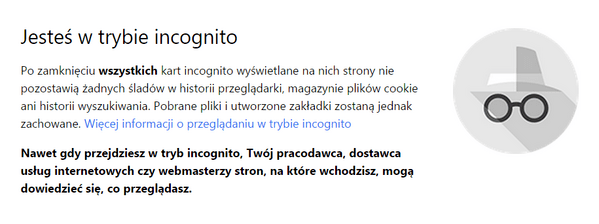

Do ważnych kont loguj się za pomocą trybu prywatnego lub incognito. To specjalne narzędzia dostępne w popularnych przeglądarkach służące do odwiedzania witryn w nowym oknie bez pozostawiania na komputerze historii przeglądania ani plików cookie. Zazwyczaj takie okno uruchomiane jest też bez wszystkich zbędnych wtyczek i rozszerzeń. Choć nie daje to gwarancji bezpieczeństwa, to zdecydowanie utrudnia cały proceder niechcianemu oprogramowaniu.

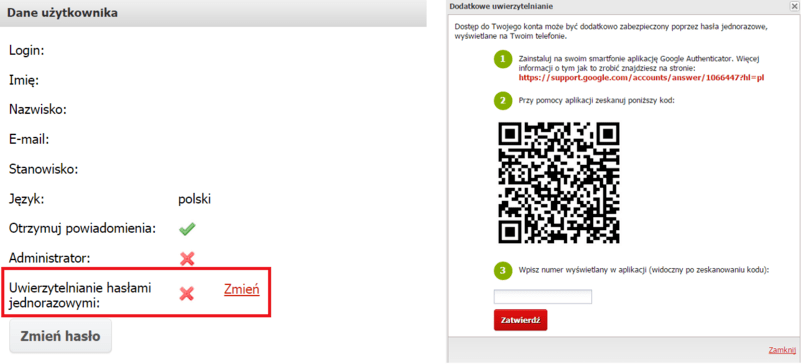

Ekran startowy okna incognito Google Chrome

Oprócz profilaktyki zadbaj o zabezpieczenia, które w razie wykradnięcia cennych haseł i tak uniemożliwią uzyskanie dostępu do kont. Skutecznym sposobem jest opisywana przez nas wcześniej metoda jednorazowych haseł zależnych od czasu. Taką możliwość oferują już m.in. Google, Facebook, Amazon czy Microsoft. Również nasz system pozwala w prosty sposób uruchomić uwierzytelnianie dwuskładnikowe – wystarczy zalogować się na swoje konto i aktywować odpowiednią opcję w części odpowiedzialnej za zarządzenia treścią. Jedynym warunkiem takiego rozwiązania jest posiadanie smartfona, który zostanie przypisany do użytkownika.

Ustawienia haseł jednorazowych w systemie netPR.pl

KIEDY NA PROFILAKTYKĘ JEST JUŻ ZA PÓŹNO

Przede wszystkim - zmień hasła dostępowe z innego, bezpiecznego urządzenia! Zadbaj też o to, żeby hasło było odpowiednio skomplikowane (wskazanych jest co najmniej 8 znaków, w tym duże i małe litery oraz cyfry).

Jeśli nie masz dostępu do innego komputera lub musisz wykonać jakąś pracę z zainfekowanego sprzętu – aktywuj opcję haseł jednorazowych. W ten sposób zyskujesz pewność, że nieupoważnione osoby i tak nie dostaną się do Twoich kont.

Najbezpieczniejszym rozwiązaniem problemu jest przeinstalowanie całego komputera, wraz z systemem operacyjnym. Czasem jednak, z różnych powodów, nie można tego zrobić od razu. Ręczne pozbycie się problematycznych aplikacji może być niemożliwe, bo oprogramowanie typu malware w bardzo kreatywny sposób utrudnia wszelkie próby usunięcia ich z komputera. Część z nich nie pozwala zamknąć procesu, każdorazowo uruchamiając się ponownie, inne nadpisują pliki systemowe, które po usunięciu zakłócają bądź uniemożliwiają działanie systemu operacyjnego. W takich przypadkach można skorzystać z programów wyspecjalizowanych w usuwaniu tego typu złośliwego oprogramowania, albo poszukać istniejących rozwiązań konkretnego problemu na specjalistycznych forach internetowych.

Niezależnie jednak od efektów podjętych działań – kiedy tylko uzyskasz taką możliwość, przeinstaluj dla pewności cały system i zadbaj o jego bezpieczeństwo od nowa:

-

Zainstaluj zaufany program antywirusowy.

-

Regularnie aktualizuj system operacyjny, bazy danych programu antywirusowego i przeglądarki internetowe z których korzystasz.

-

Zachowaj zasadę ograniczonego zaufania (nie klikaj w podejrzane linki, weryfikuj certyfikaty bezpieczeństwa na szyfrowanych witrynach, nie klikaj w wyskakujące okienka i komunikaty, nie otwieraj załączników z nieznanych i podejrzanych adresów e-mail, nie instaluj żadnego oprogramowania z niezaufanych źródeł – w szczególności rozszerzeń i wtyczek do przeglądarek internetowych).

-

Korzystaj z dodatkowych zabezpieczeń dostępu do ważnych kont (okna incognito, jednorazowe hasła, uwierzytelnianie wieloskładnikowe i inne).